Une question que l’on me pose très souvent est : « Mais WordPress est-il vraiment fiable du point de vue sécurité ? »

La réponse n’est pas du tout évidente, et elle est plus complexe que vous ne le pensez…

Mais procédons dans l’ordre, en commençant par le début… Une nouvelle installation de WordPress est-elle sécurisée, c’est-à-dire une installation « prête à l’emploi », sans rien parametrer d’autre que les paramètres de base ?

Eh bien la réponse est non….

Et je vous donne 12 raisons pour lesquelles ce n’est pas le cas !

1) ID utilisateur administrateur = 1

WordPress, dans une installation par défaut, attribue automatiquement l’ID 1 à l’utilisateur administrateur du système.

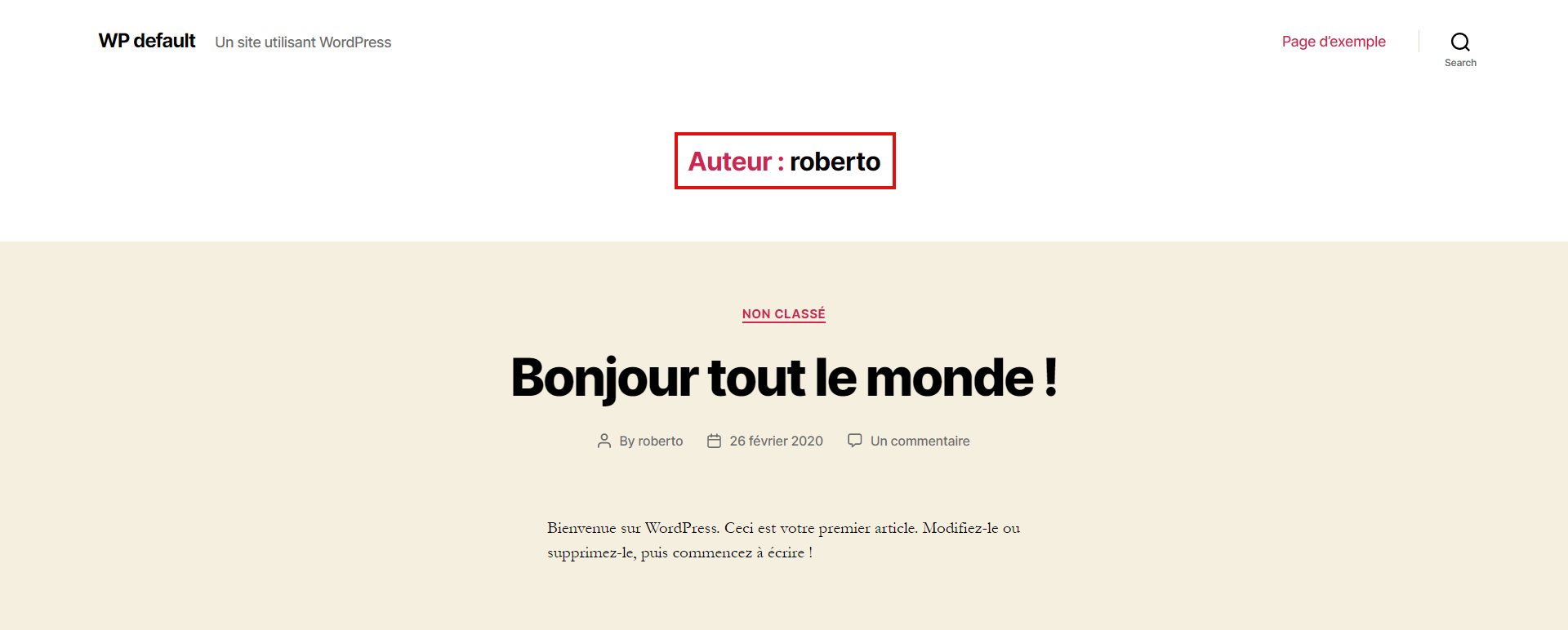

Pour trouver l’identifiant de l’administrateur, il suffit d’ouvrir votre navigateur et se connecter au site en question et taper l’adresse suivante nom_du_site/?author=1

En haut (marqué d’un rectangle rouge dans la capture d’écran), vous trouverez affiché l’identifiant de l’administrateur !

Risque

Avoir l’identifiant de l’administrateur, signifie que vous êtes à mi-chemin de votre recherche… il ne vous reste qu’à trouver son mot de passe !

2) Interface Rest API

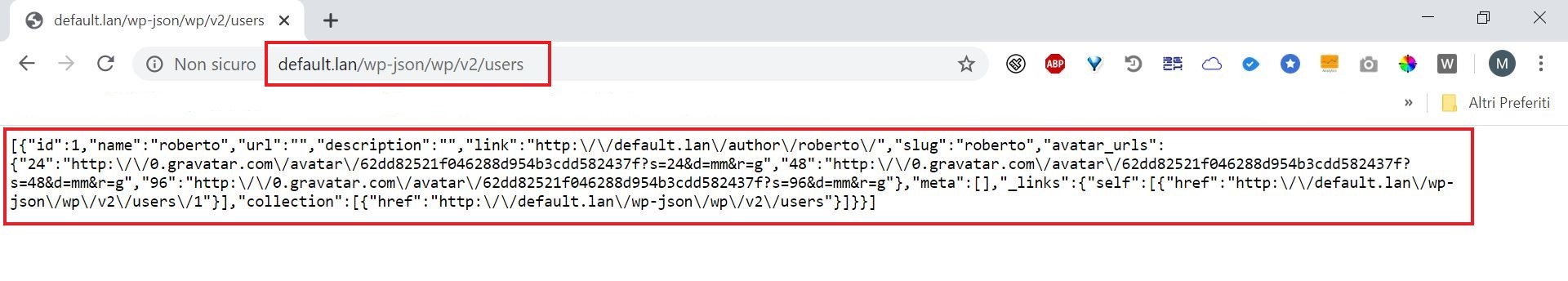

L’interface Rest API est une interface de programmation d’applications dans WordPress, qui vous permet d’interagir avec un site WordPress sans utiliser l’interface graphique.

L’interface comporte plusieurs « endpoints » (points d’extrémité) qui offrent des canaux d’accès aux données du site WordPress. Un de ces points d’extrémité (« users ») permet d’afficher tous les identifiants de tous les utilisateurs du site WordPress (administrateurs et autres).

Risque

Comme nous avons déjà vu au point précédent, le fait d’avoir à disposition l’identifiant de l’administrateur permet de trouver la combinaison identifiant/mot de passe beaucoup plus rapidement.

3) Adresse par défaut de la page de connexion

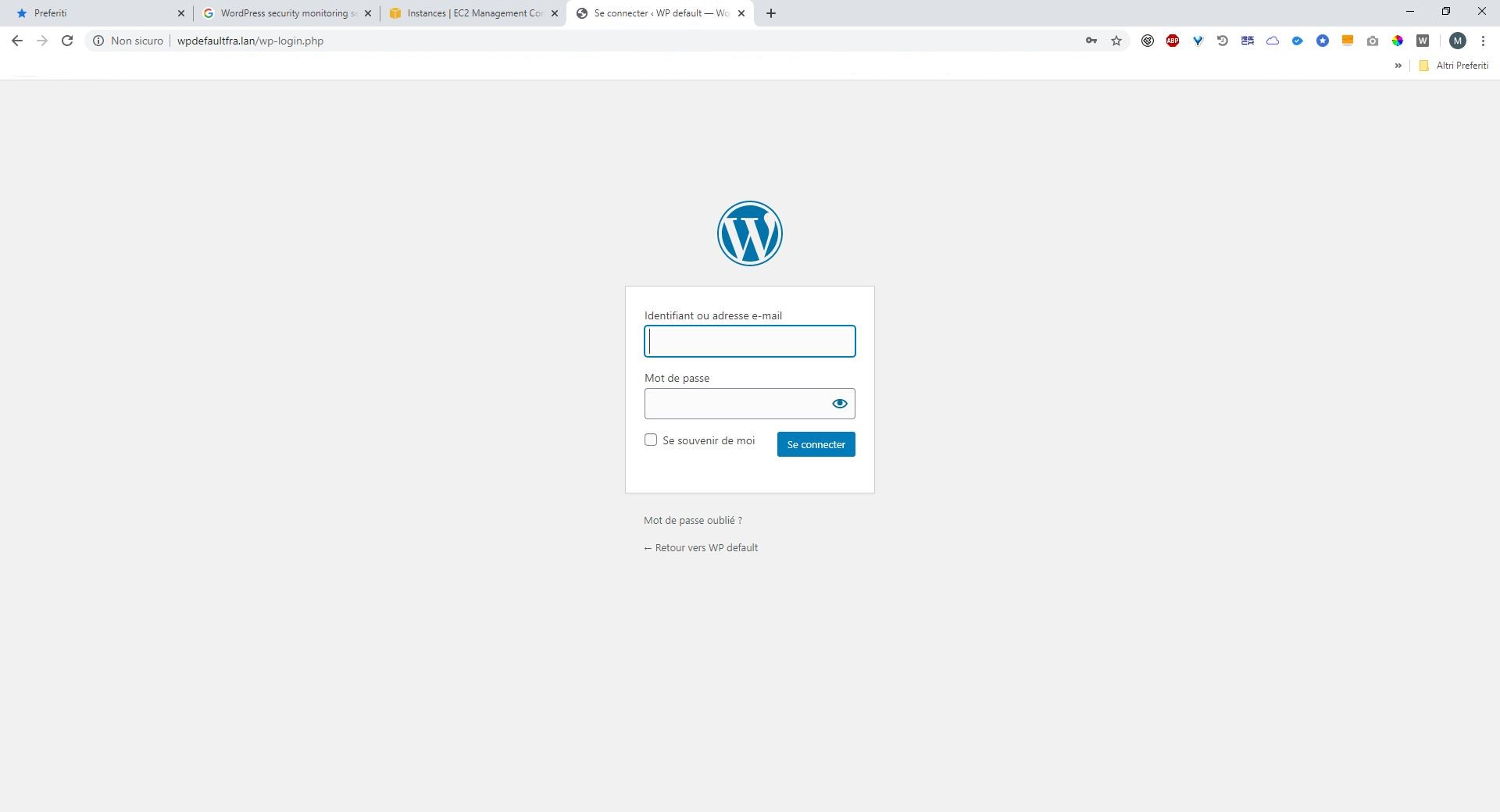

Dans une nouvelle installation, l’adresse par défaut de la page de connexion est nom_du_site/wp-login.php

Risque

Comme nous l’avons vu plus haut, il est assez simple de trouver l’identifiant de l’administrateur. Si, en outre, l’adresse de la page de connexion n’est pas modifiée, pour trouver le mot de passe de l’utilisateur administrateur du site, il suffit de lancer un script automatisé qui testera un nombre infini de mots de passe possibles jusqu’à ce qu’il soit trouvé ! (attaque dite de « force brute »)

Pour vous donner une idée de la rapidité avec laquelle un mot de passe simple peut être trouvé, vous pouvez regarder cette vidéo :

4) Interface XML RPC

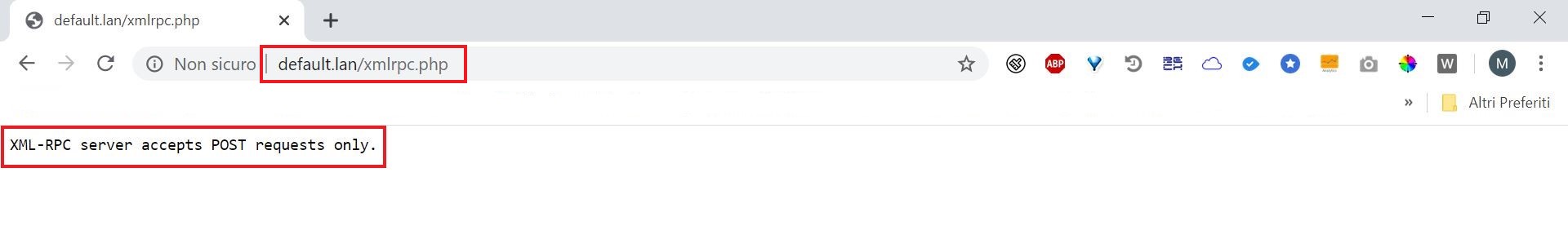

L’interface XML RPC offre des fonctionnalités similaires à celles de l’interface Rest API, et permet également une interaction à distance avec un site WordPress sans utiliser l’interface graphique.

Risque

Une interface XML RPC active vous permet d’effectuer des tentatives d’attaque par mot de passe sur un utilisateur du site grâce à l’utilisation de scripts automatisés.

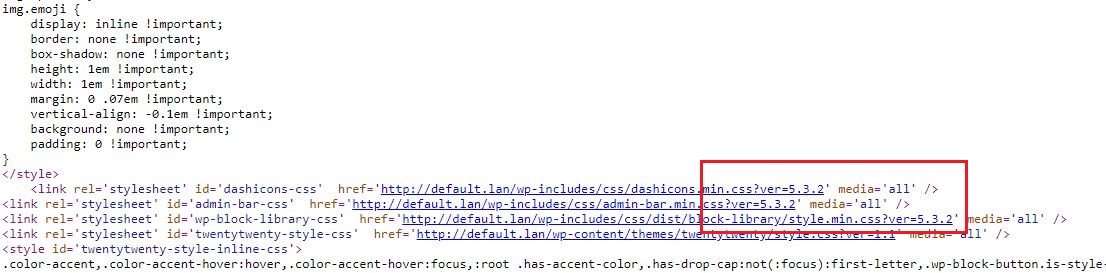

5) Numéro version WordPress

Dans une installation par défaut, le numéro de version de WordPress peut être facilement trouvé en regardant le codee source de la page dans la section des feuilles de style :

Risque

Connaissant le numéro de la version de WordPress installée, vous pouvez tout de suite vérifier sur des sites spécialisés, quelles sont les vulnérabilités présentes dans la version installée, et en particulier si celle-ci n’est pas mise à jour, et les utiliser pour tenter de violer le site.

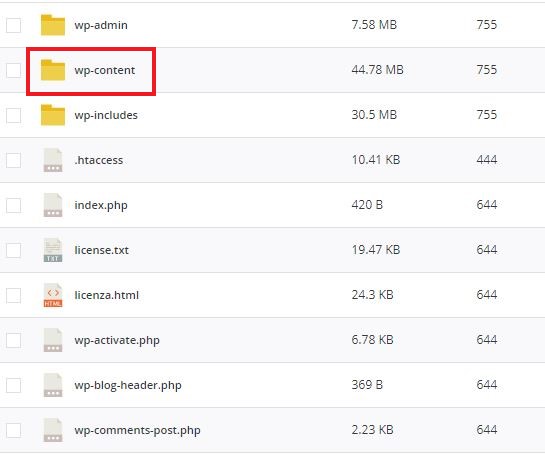

6) Nom par défaut du dossier wp-content

Le nom par défaut du dossier où les extensions et les thèmes sont installés c’est « wp-content ».

Risque

Les utilisateurs malveillants utilisent des scripts automatiques, appelés « bots » ou « botnets » (dans le cas d’un réseau de « bots »), qui balaient l’internet à l’affût de sites WordPress ayant des extensions ou des thèmes vulnérables et qui peuvent être exploités.

Laisser le nom par défaut du dossier wp-content tel quel, facilite le travail des robots car la recherche d’extensions et de thèmes est effectuée en utilisant le nom par défaut du dossier.

7) Gestion mots de passe

Les fonctionnalités disponibles dans WordPress pour la gestion des mots de passe sont très limitées. Outre la vérification de la robustesse du mot de passe lors de la création d’un nouvel utilisateur ou de la modification du mot de passe, il n’existe pas d’autres mesures de protection visant à augmenter la sécurité du système.

Risque

Outre l’utilisation de mots de passe robustes (minimum 12 caractères et combinaison de lettres majuscules, minuscules, chiffres et symboles), une mise en œuvre correcte des mots de passe des utilisateurs doit également inclure une authentification à deux facteurs et des changements de mot de passe réguliers (politique d’expiration des mots de passe), caractéristiques que WordPress ne possède pas nativement.

Pour plus d’informations : « Comment créer des mots de passe anti-piratage ».

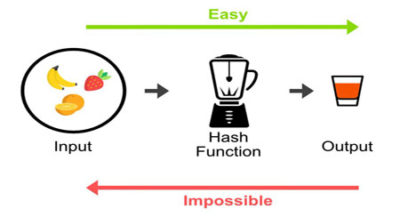

8) Hash des mots de passe

L’algorithme de hachage utilisé par WordPress (MD5) pour crypter les mots de passe n’est plus considéré comme fiable puisque des vulnérabilités ont déjà été trouvées sur ce type d’algorithme en 2004.

Risque

Obtenir une copie de la base de données d’un site WordPress, et donc le hachage des mots de passe des utilisateurs, est devenu beaucoup plus facile que par le passé grâce à l’utilisation d’outils simples tels que les moteurs de recherche.

Pour plus d’informations : « L’algorithme des mots de passe de WordPress est-il sécurisé ? » ».

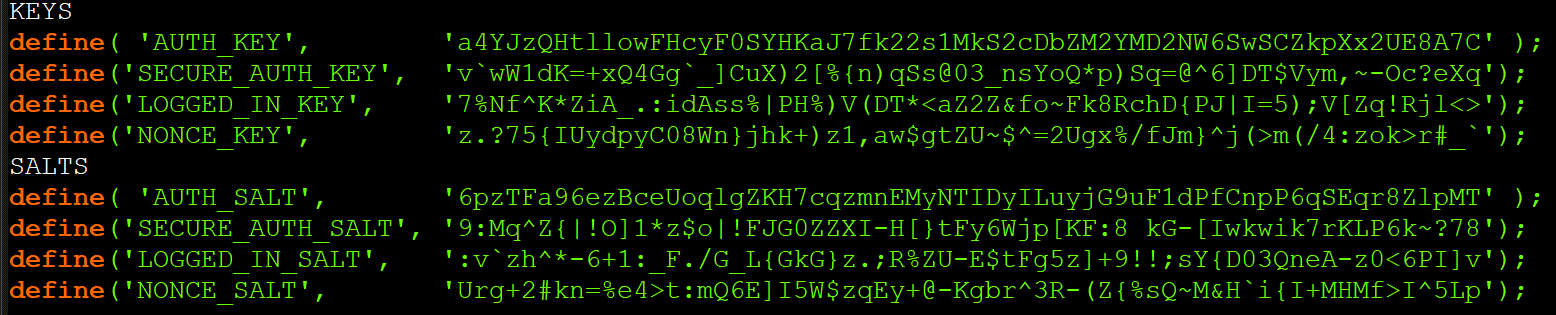

9) Mise à jour des Salts & Keys

Les Salts & Keys sont des séquences de caractères aléatoires enregistrées dans le fichier wp-config.php et utilisées par WordPress pour définir les mots de passe et les cookies utilisés par le système.

Dans une installation par défaut, les Salts & Keys sont créés au moment de l’installation et à partire de là, ils ne sont plus mis à jour, sinon manuellement.

Risque

En disposant des Salts & Keys de votre fichier de configuration, un utilisateur malveillant pourrait créer un cookie qui lui permettrait d’accéder à votre site avec des droits d’administrateur.

Pour plus d’informations : « Sels, clés et cookies WordPress ».

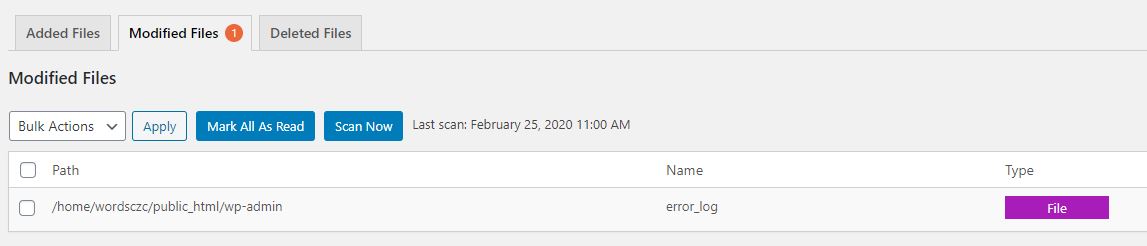

10) Détection des modifications des fichiers du site

WordPress ne dispose pas d’un système natif pour détecter les modifications des fichiers du site.

Risque

Du point de vue de la sécurité, il est essentiel d’avoir à disposition d’un système de détection en temps réel de toute modification indésirable des fichiers du site, accompagné d’un système de notification par courriel ou par d’autres moyens (texto ou autres).

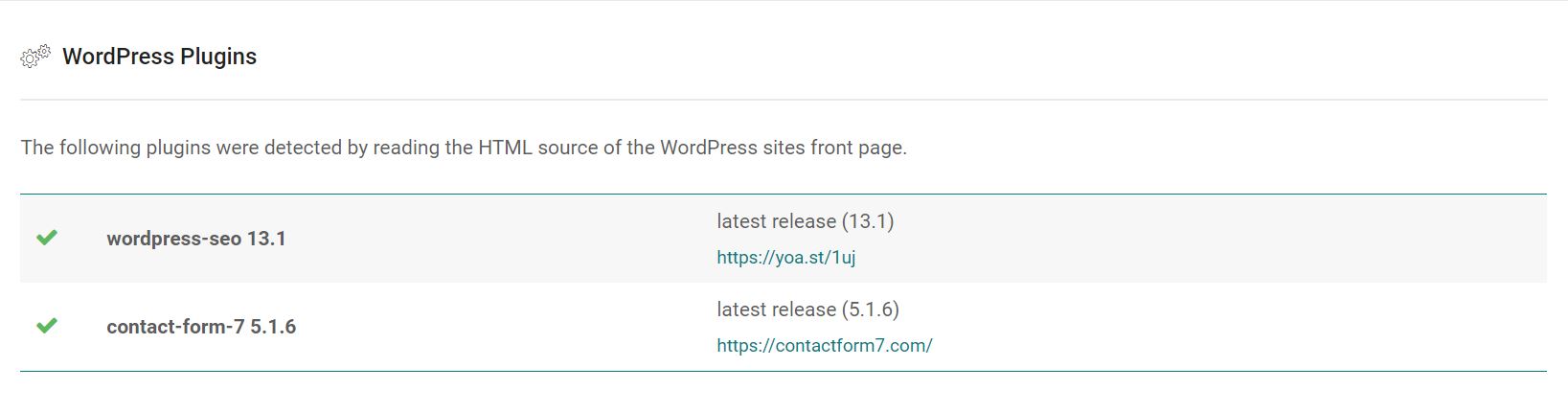

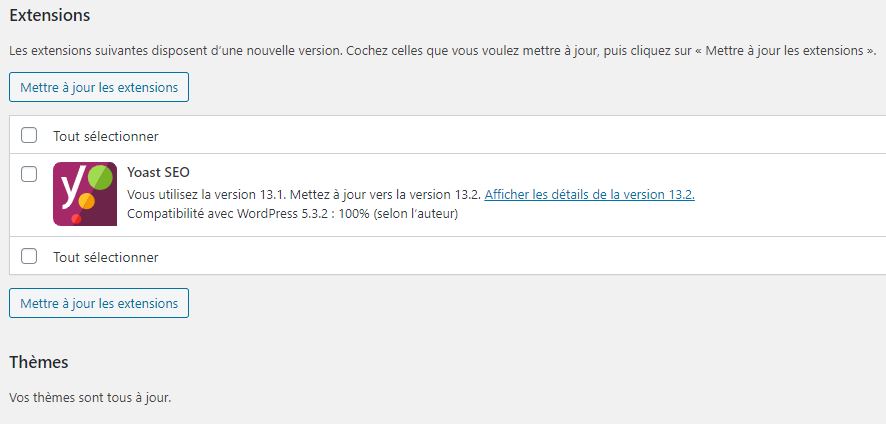

11) Mise à jour thèmes et extensions

Les mises à jour des thèmes et des extensions sont signalées par WordPress dans le tableau de bord, à la fois dans la section « Mises à jour » et dans les sections « Extensions » et « Thèmes ».

Le problème, cependant, est que ces signalisations ne sont visibles que si vous accédez au tableau de bord, il n’y a donc pas de système de notification par courriel ou par d’autres moyens (texto ou autres). En outre, WordPress ne dispose pas d’un système de notification de vulnérabilités des thèmes ou des extensions.

Risque

La mise à jour des thèmes et des extensions est une opération clé pour protéger votre site WordPress contre les piratages. Selon les statistiques publiées par le site de référence WPScan Vulnerability Database (wpvulndb.com), le principal vecteur de piratage des sites WordPress sont les vulnérabilités thèmes et des extensions.

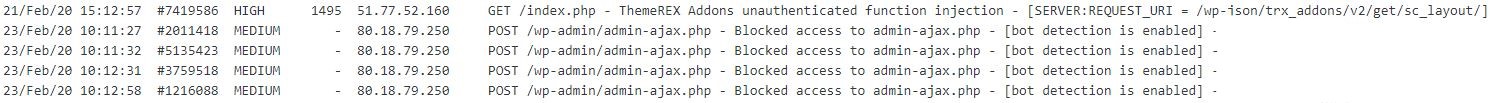

12) Web Application Firewall (WAF)

WordPress n’a pas de pare-feu d’application Web par défaut. Un tel pare-feu vous permet de bloquer une série de tentatives de piratage d’un site WordPress, des attaques de type « d’injection SQL » aux dangereux attaques dites « Cross-scripting ».

Risque

Les attaques de type « cross-scripting » et d’injection SQL sont parmi les plus dangereuses pour un site WordPress. La seule façon de se protéger est de mettre en place un pare-feu d’application Web dont les règles doivent être mises à jour régulièrement pour faire face aux nouvelles menaces.

Conclusions

Comme nous l’avons vu, la sécurité d’un site WordPress fraichement installé est assez faible (environ 75%).

Afin d’atteindre des niveaux de sécurité élevés, il est nécessaire de sécuriser le système (tant au niveau du site que du serveur d’hébergement) et surtout de mettre en place un service de surveillance 24 heures sur 24, calibré sur la criticité du site. Plus la mission du site est critique, plus la sécurité doit être élevée.

Tableau récapitulatif

| Sécurité | Risque | |

|---|---|---|

| WP fraichement installé | 75% | 50% |

| WP sécurisé | 85% | 25% |

| WP surveillé 24/24 | 95% | 10% |

Analyse des vulnérabilités

Trouvez les vulnérabilités de votre site avant que les pirates ne les trouvent !